- 2025.8.13

施設に不正にもぐりこみ置いてある端末からネットワークに侵入するリスクが高まる中、施設への実際の物理的な侵入とサイバー攻撃の両方のリスクを確認する診断サービスを、サイバーセキュリティ事業者と警備大手が手を組んで実施する。実施するのはドローンとつながりの深いGMOサイバーセキュリティbyイエラエ株式会社(東京)とALSOK株式会社(東京)。すでに重要インフラ企業、防衛産業などに提案活動を進めており、9月にサービスを開始する計画だ。

物理とサイバーを一気通貫 「ALSOK & GMO サイバー物理ペネトレーションテスト」

あいさつするGMOインターネットグループ株式会社の西山裕之取締役グループ副社長執行役員。背景にはドローンも描かれている GMOインターネットグループでサイバー攻撃対策事業を展開するGMOサイバーセキュリティbyイエラエとALSOKは7月29日、物理空間からサイバー空間まで一気通貫で不正侵入リスクを可視化するセキュリティ診断サービス「ALSOK & GMO サイバー物理ペネトレーションテスト」を開発したと発表した。発表時には東京・用賀のGMOインターネットTOWERに関係者が集まり報道陣向けに説明会を開いた。

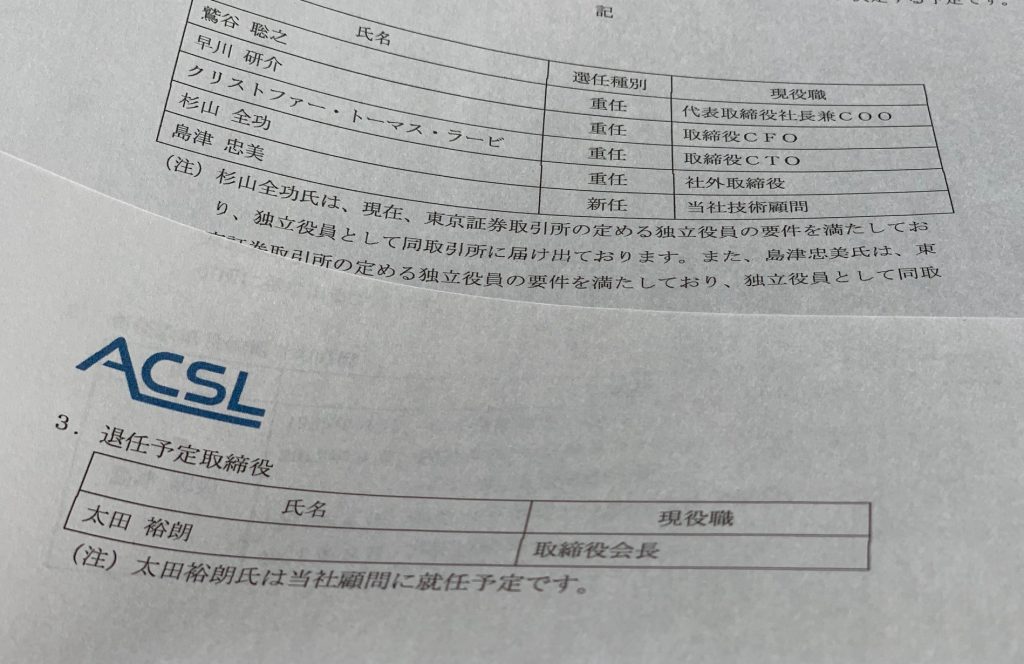

「ALSOK & GMO サイバー物理ペネトレーションテスト」は、巧妙化、複雑化するサイバー攻撃への備えのためのサービス。サイバー攻撃では攻撃者が企業や組織などの外からメールなどを通じてネットワークに侵入して重要データの漏洩などを仕掛けるが、サイバー攻撃への防御が進むにつれ、施設そのものに攻撃者が侵入し、施設内の端末を使ってネットワークに侵入する手口が増え始め、金融庁などが警鐘を鳴らしている。このため、物理的に施設に入り込まれるリスクがどの程度あるか、そのうえでサイバー攻撃がしかけられるリスクがどの程度あるか、を同時に診断するサービスを開発した。

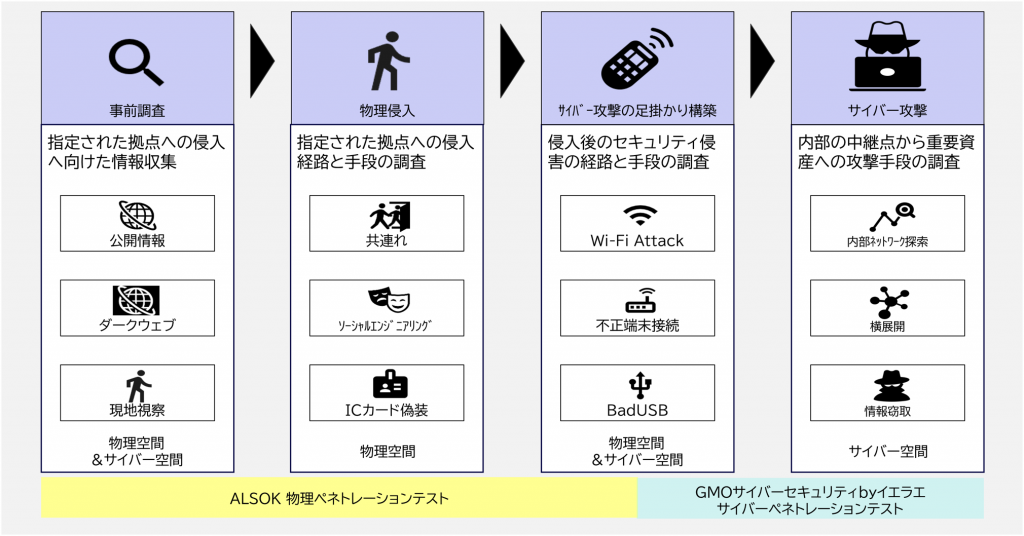

テストでは、企業や団体などの依頼に応じて、指定された拠点に侵入するための方法を攻撃者の視点で検討する。拠点には許可された人が開錠したさいに続けて入り込む共連れやICカードの偽装して侵入を試み、侵入に成功したら、不正端末の接続などサイバー攻撃の足掛かりを探索し、ネットワークに入り込んで情報搾取を試みる。攻撃者の視点でテストすることで、防御の脆弱な個所を浮き彫りにする。侵入後には脆弱性や改善策をまとめたレポートを依頼主に提出することで、攻撃への備えに役立てる。

このテストでは、拠点への物理的な侵入の部分をALSOKが担い、サイバー攻撃部分をGMOイエラエが担った。ALSOKは新サービス開発にあたり、物理侵入を足掛かりとしたサイバー攻撃に焦点を当てた、新たなセキュリティ診断サービス「ALSOK物理ペネトレーションテスト」を開発し、GMOの診断と連結させサイバー空間まで一気通貫で不正侵入リスクを可視化する「ALSOK & GMO サイバー物理ペネトレーションテスト」を仕上げた。なお物理ペネトレーションテストの専門ベンダーBarrierCrack合同会社(東京)も開発に参画し技術提供を受けた。

GMOインターネットグループ株式会社の西山裕之取締役グループ副社長執行役員は「GMOグループは創業以来『すべての人にインターネット』のキャッチフレーズをかかげインターネット社会の発展に邁進し、現在1700万件以上のご活用を頂いています。しかしながら昨今、インターネットを悪用した犯罪が蔓延しており、その手法がますます高度化、頻発化しています。このため今年度より『ネットのセキュリティもGMO』をかかげ、さまざまな施策を進めすことにしました。インターネット社会の発展のために、サイバーセキュリティの課題に真摯に取り組んでいきたい。いまやリアルとネットは切り離せません。交通、物流、金融、医療、行政、あらゆるインフラはネットワークが前提です。ALSOKさまとの取り組みを通じて、リアルとネットの両面で安全、安心の社会の実現に貢献したいと願っています」と述べた。

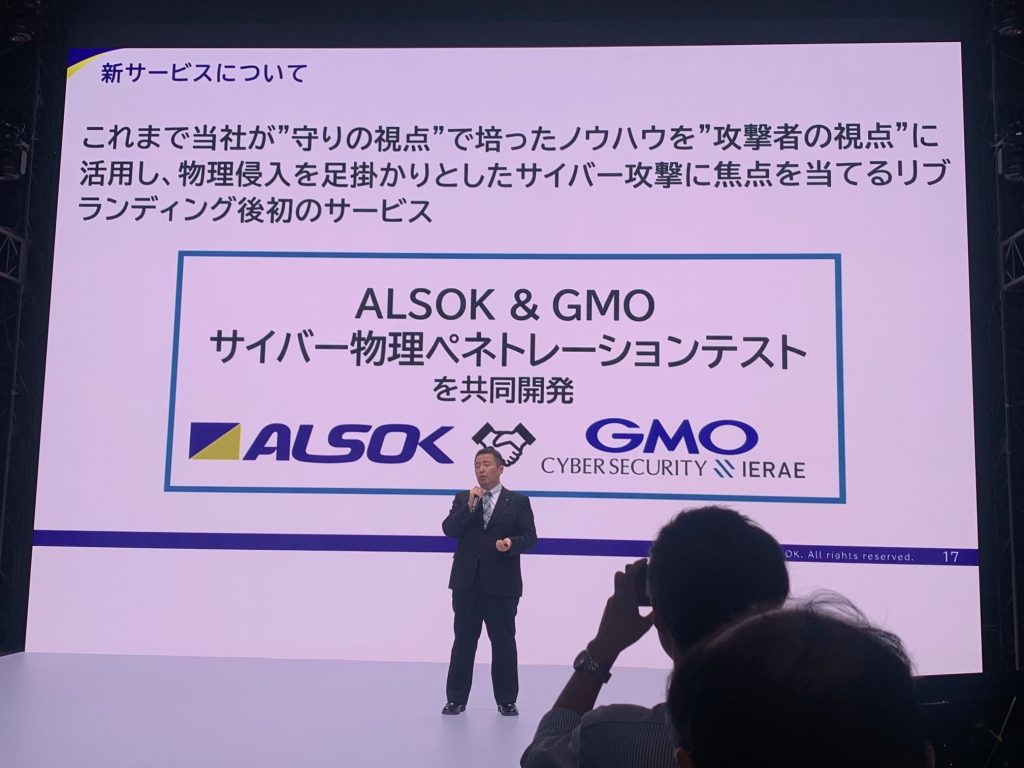

ALSOKの佐藤将史執行役員は、2025年7月16日に創立60周年を迎えた機会に社名を綜合警備保障株式会社からALSOK株式会社に変更し、ブランドスローガンとして「ALwayS OK」を掲げたことを紹介し「警報を受信したら現場に駆け付けるインフラを使いひと、もの、かねを軸にセキュリティを提供し、2000年初頭の法改正以降、情報も含め物理的側面から守ることを続けてきました。今後は確かな現場対応力を武器にサイバー領域の業容を拡大したい。そこでGMOさんとタッグを組んで開発した商材が『ALSOK & GMOサイバー物理ペネトレーションテスト』です。われわれの60年の守りのノウハウを攻撃者の視点に活用することで物理侵入を足掛かりにしたサイバーセキュリティにフォーカスした新しいチャレンジです」と述べた。

GMOサイバーセキュリティbyイエラエの牧田誠代表取締役CEOは、「われわれはサイバーセキュリティの会社で、ホワイトハッカーが日本で一番多く所属していることが特徴です。ハッキングコンテストでも優勝、世界一などを受賞しています。そんなわれわれがしていることは脆弱性診断、侵入テスト、ペネトレーションテストです。1万2600件ほど実施しています。ゼロデイも研究していて、年間100件ぐらい見つけ報告しています。これは研究なので商売ではなく見つけたらボランティアで報告しています。ペネトレーションテストをするときには、攻撃者の視点を模します。WEBサイトがあれば、脆弱性を試します。スマホアプリならそこからの侵入ができないか探します。攻撃者は弱いところを狙います。資産を持つ側はインターネットでアクセスできないところに大事な資産をおこうということが進み、どんどん堅牢になっています。そうすると、攻撃者は次に弱いところを狙います。証券会社が侵入されて株価操縦されたという話は、銀行がセキュアになったことで次の標的になったとみられています。そちらがセキュアになると次にどうなるか。次の課題が物理の侵入です。日本は遅れている状況がありますので、そこが狙われるのではないかという懸念があります。ここをALSOKさまといっしょにテストをしてまいりたい。GMOでも物理セキュリティが大事ということで試してみたところ、3年前の実験では熊谷正寿グループ代表の部屋にカードキーを複製して侵入できてしまったことがあります。物理もサイバーも一気通貫で試すことが大事だと考えており、今回のサービスはそこに意義があると考えています」と述べた。

ALSOK商品サービス戦略部情報セキュリティサービス推進室長の小野浩司氏は、「国内における営業秘密の情報漏洩におけるダントツの1位は中途退職者によるものだそうです。金銭目的でUSBなどにより情報を持ち出して転職先や競合会社に提供するといったことです。サイバーセキュリティについては金融庁のガイドラインや、それを反映した金融情報システムセンターのリスクのコンピューターシステムの安全対策基準に物理セキュリティの言及がなされたこともあり、われわれも人材、管理意識、鍵を渡す人への信頼などを含めた「ALSOK物理ペネトレーションテスト」を開発しました。ビジネス拠点の物理 進入のリスク、侵入後に拠点内部からを行われるサイバー攻撃のリスクを探索し、その結果と解決策を提出するサービスです。ダークウェブでお客様のアカウント情報が漏れていないか、現地で外から入れそうなところはないかも調査します。拠点への進入経路や手段を調査し、建物に入ったら共連れで中に入れないか、清掃業者になりすまして内部に入れないか、ICカード偽装、社員証偽造、スキミングにより入れないかなどを調査します。さらにサイバー攻撃の足掛かりとして侵入後のサイバー攻撃の経路と手段の調査としてWi-Fiを通じた社内無線LAN無線へのアクセス、LANケーブルへの不正な端末の接続も試みたりします。調査内容は事前に主催者と調整しますが、攻撃活動を交えることでリスク対応を強化してまいります。物理の方はネットワークに侵入するまで、サイバーの方は侵入した後のリスクを評価します。実施後は施報告書を提出し 多面的な評価と効果的な改善提案をします。報告書の内容はエグゼクティブサマリー、実施概要、テスト実施結果 リスクと対策。これらを示し実効性の高い資料として対策の検討にご活用いただきたい。セキュリティレベルをさらに強化のため高度なセキュリティテストを継続的にご活用頂きたいと考えております」

さらに、先行的に6月に診断サービスをうけた株式会社あおぞら銀行の萩尾崇執行役員は「たくさんの気づきがありました。親切のつもりで行っていることが侵入者にとって重要な情報になることにも気づきました。不審物を仕掛けられて気づかないこともありました。整理整頓ができていない場所ではそういうことがある、ということも気づきでした。われわれは、社内に知らない人がいたときの声掛けを徹底していますが、さらに浸透させる必要性を感じました。また、(得意先に)ストラップ、名札、シャツなどの『あおぞらグッズ』を配っていましたが、こうしたものを身に付けている人を社員と誤認するリスクもあるので、配布の制限も検討することになり意識がかわりました」と経験談を話した。

GMOサイバーセキュリティbyイエラエの村田学ディフェンシブセキュリティ部副部長は、「一般的なサイバー攻撃でサイバーだけで完結するものはオフィスの外側に攻撃者がいます。データは中にあります。データが欲しい場合は、たとえば攻撃者はインターネット経由でユーザーの方にメールを送り、言葉巧みにマルウェアを開かせます。この場合はPCを中継地点として攻撃を仕掛けデータを取るという流れになると思います。標的型攻撃というところです。それ以外にもVPNの脆弱性、Wi-Fiの脆弱性を狙うこともあります。 wi-fi のアカウントを取って攻撃する形です。ポイントはどうやって中に入るかです。攻撃者が中にいたらどうなるか。ネットワーク内のどこかからコンピューティングリソースにたどり着ければ侵入目標は達成できてしまいます。ネットワークさえつながっていれば本社とは別の事業所でも全く同じ効果が得られます。つまり内部にいれば攻撃者にとっては、一気にショートカットできるのです。LANを構成するプロトコルは古く暗号化や相互認証が基本機能として備わっていません。また内部からの通信は信用しても大丈夫だろうという認証の省略も危険です。インターネットのセキュリティをしっかりやっていても 物理的な接触にはかなり弱い面が存在ありますので、今回の取り組みが活動の一助になればと思っております」などと述べた。

<リリース>

https://group.gmo/news/article/9608/

<参考>

■ALSOK & GMO サイバー物理ペネトレーションテスト

https://www.digitalsales.alsok.co.jp/service/cyber-physical-penetration-testing/

■ALSOK 物理ペネトレーションテスト

https://www.digitalsales.alsok.co.jp/service/physical-penetration-testing/

■GMOサイバーセキュリティ byイエラエ

発表会場

GMOインターネットグループ株式会社の西山裕之取締役グループ副社長執行役員

GMOインターネットグループ株式会社の西山裕之取締役グループ副社長執行役員

GMOインターネットグループ株式会社の西山裕之取締役グループ副社長執行役員

ALSOKの佐藤将史執行役員

ALSOKの佐藤将史執行役員

GMOサイバーセキュリティbyイエラエの牧田誠代表取締役CEO

GMOサイバーセキュリティbyイエラエの牧田誠代表取締役CEO

GMOサイバーセキュリティbyイエラエの牧田誠代表取締役CEO

ALSOK商品サービス戦略部情報セキュリティサービス推進室長の小野浩司氏

ALSOK商品サービス戦略部情報セキュリティサービス推進室長の小野浩司氏

株式会社あおぞら銀行の萩尾崇執行役員

GMOサイバーセキュリティbyイエラエの村田学ディフェンシブセキュリティ部副部長

AUTHER

村山 繁DroneTribune代表兼編集長。2016年8月に産経新聞社が運営するDroneTimesの副編集長を務め、取材、執筆、編集のほか、イベントの企画、講演、司会、オーガナイザーなどを手掛ける。産経新聞がDroneTimesを休止した2019年4月末の翌日である2019年5月1日(「令和」の初日)にドローン専門の新たな情報配信サイトDroneTribuneを創刊し代表兼編集長に就任した。現在、媒体運営、取材、執筆、編集を手掛けながら、企画提案、活字コミュニケーションコンサルティングなども請け負う。慶應義塾大学SFC研究所ドローン社会共創コンソーシアム研究所員、あおもりドローン利活用推進会議顧問など兼務。元産経新聞社副編集長。青森県弘前市生まれ、埼玉県育ち。

村山 繁DroneTribune代表兼編集長。2016年8月に産経新聞社が運営するDroneTimesの副編集長を務め、取材、執筆、編集のほか、イベントの企画、講演、司会、オーガナイザーなどを手掛ける。産経新聞がDroneTimesを休止した2019年4月末の翌日である2019年5月1日(「令和」の初日)にドローン専門の新たな情報配信サイトDroneTribuneを創刊し代表兼編集長に就任した。現在、媒体運営、取材、執筆、編集を手掛けながら、企画提案、活字コミュニケーションコンサルティングなども請け負う。慶應義塾大学SFC研究所ドローン社会共創コンソーシアム研究所員、あおもりドローン利活用推進会議顧問など兼務。元産経新聞社副編集長。青森県弘前市生まれ、埼玉県育ち。 - 2019.11.15

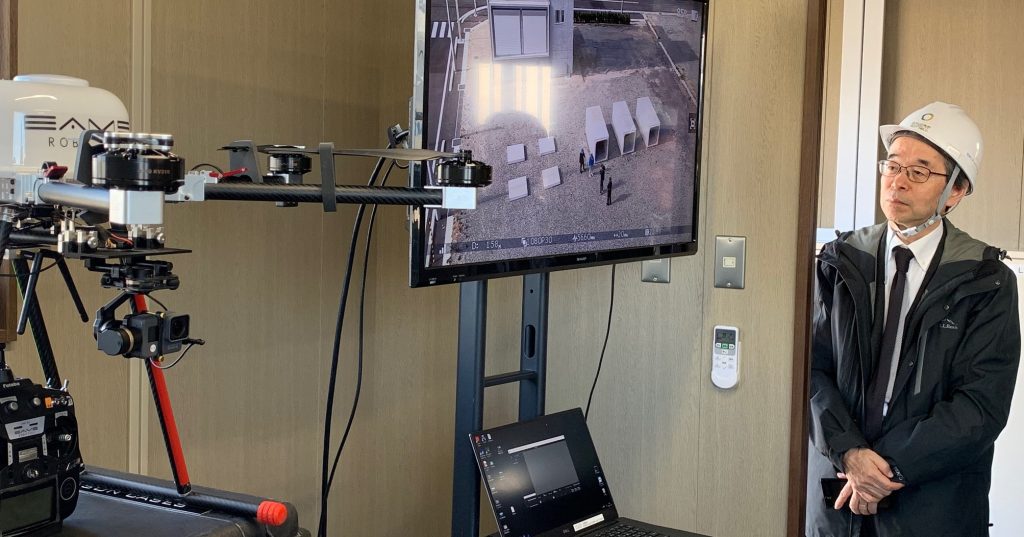

公益財団法人総合研究奨励会・日本無人機運航管理コンソーシアム(JUTM)は11月14日、福島ロボットテストフィールドで、ドローンを活用した警備の実験を行った。用途別のガイドライン作成が目的で、この日は警備のための運用を想定し、イームズロボティクス株式会社、綜合警備保障株式会社(ALSOK)も参加した。また実験にはイームズロボティクスの「UAV-E6106FL」を使った。

効率的な警備の要件を洗い出し ガイドラインを策定

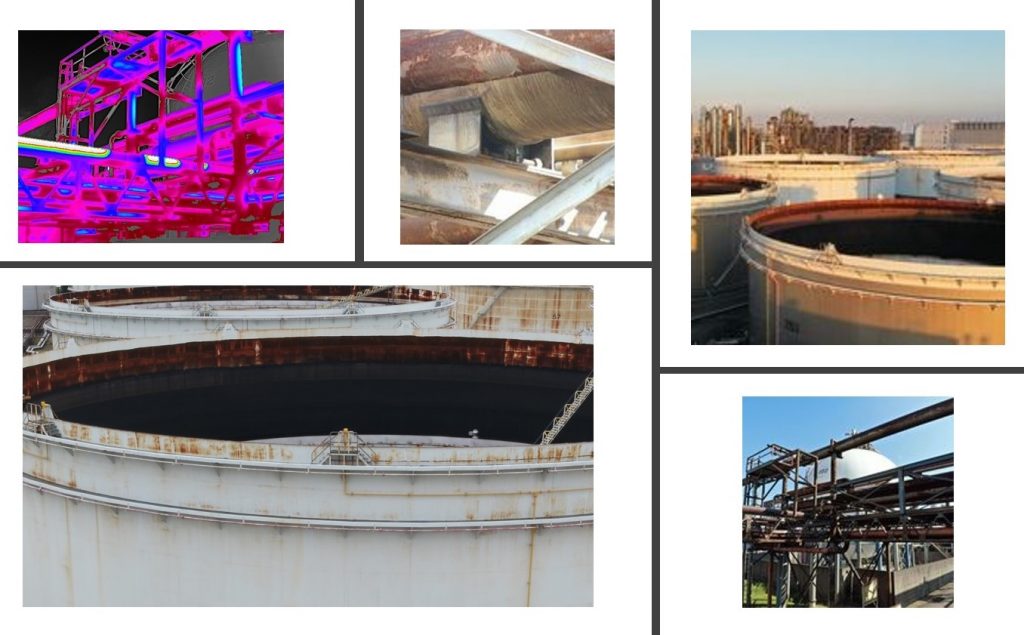

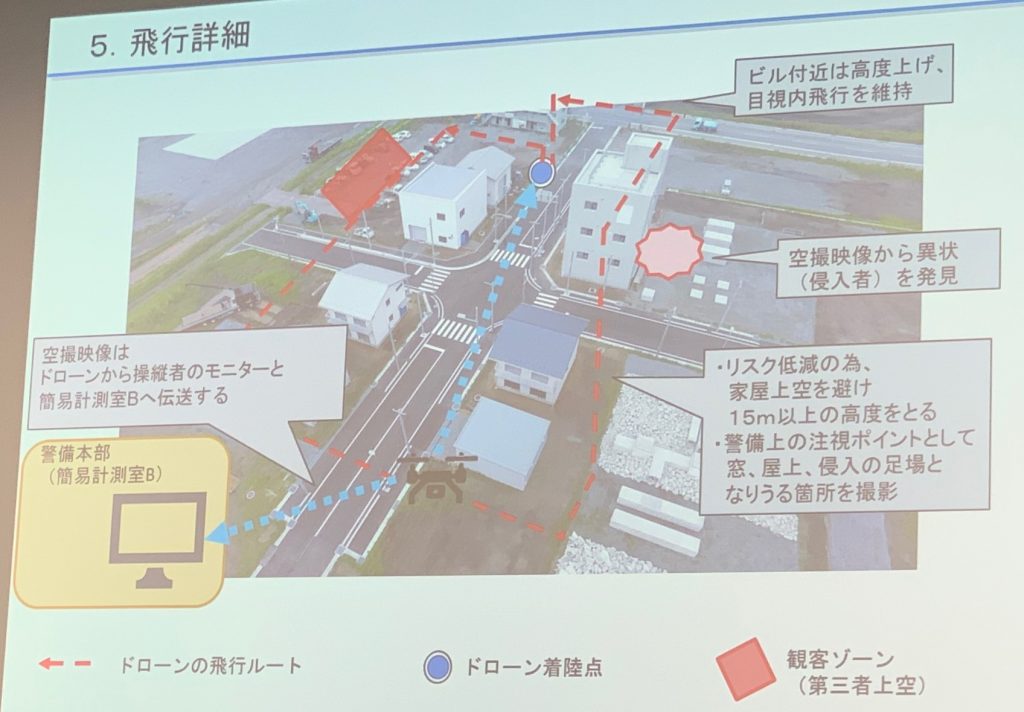

巡回するドローンの様子を警備本部でモニター この日は、福島ロボットテストフィールド内の、住宅、ビル、交差点などを再現した「市街地フィールド」と呼ばれる一角でドローンを飛ばして巡回警備を実施。警備の現場から100メートルほど離れた場所に警備本部を設け、ドローンの挙動のモニタリングや操縦者との連絡の可否、ドローンから送られてくる映像から異常の有無などを確認した。

ドローンはボタン操作ひとつで自動離陸。あらかじめプログラムされた通り飛行。市街地フィールドを高度15メートルほどで高さを維持し、ビルのエリアでは自動で高度をあげた。住宅やビルの場所では、建物をまわりこんで監視、ドローンのカメラがとらえた映像は、リアルタイムで警備本部に伝送され、室内のモニターに映し出された。本部では、ドローンの挙動確認の役割を担う担当者と、映し出された映像から異常を見つける役割を担う担当者の2人1組体制で対応。ドローンが警備をしている「市街地フィールド」にいるパイロットと連絡を取り合った。

ドローンのカメラがものかげに隠れていた不審者役を見つけた様子がモニターに映しだされると、警備本部で待機していた異常検知担当者が「不審者を発見。警察に連絡」とパイロットに連絡。パイロットはドローンの捜査を手動に切り替えて不審者をカメラでとらえて行方を追い、警察官役がかけつけるまでの様子を確認した。事態が収束すると、ドローンは自動航行に戻り警備コースを巡回し、作業後に離着陸地点に戻った。一連の実験の様子は、JUTMの鈴木真二代表も見守った。

この日の実験は、ドローン操縦について一定の技能を持ち、これから警備事業に参入しようとする事業者が主な対象。少子化を背景に、省人化させながら、有効で効率的な警備を実現させるために必要な要件を洗い出すことが今回の実験の目的で、得られた知見を整理したうえで、ガイドラインにまとめる。ガイドライン作成は公益財団法人福島イノベーション・コースト構想推進機構の委託事業で、前日の11月13日にも、一般社団法人日本UAS産業振興協議会(JUIDA)が、空撮や緊急医療輸送の領域でガイドラインをまとめるための実験を実施した。

実験会場となった福島ロボットテストフィールド所長も務める鈴木真二代表は「福島ロボットテストフィールドには、災害現場を模擬したフィールド、実験設備も整い、陸海空のロボットの研究開発、実証実験がいっしょにできます。陸海空がすべてできるのは世界にも例がないの整った設備です」と活発な利用を促した。

巡回警備のため離陸したイームズ・ロボティクスの「UAV-E6106FL」

福島ロボットテストフィールドの「市街地フィールド」上空を巡回警備

福島ロボットテストフィールドには実験のために市街地を再現した「市街地フィールド」がある。JUTMの警備実験では、ここでドローンが巡回した

実験の様子を見守るJUTMの鈴木真二代表

警備本部では2人体制で対応。モニター画面から不審者を確認すると監視役の担当者が通報する

当日の実験内容 AUTHER

村山 繁DroneTribune代表兼編集長。2016年8月に産経新聞社が運営するDroneTimesの副編集長を務め、取材、執筆、編集のほか、イベントの企画、講演、司会、オーガナイザーなどを手掛ける。産経新聞がDroneTimesを休止した2019年4月末の翌日である2019年5月1日(「令和」の初日)にドローン専門の新たな情報配信サイトDroneTribuneを創刊し代表兼編集長に就任した。現在、媒体運営、取材、執筆、編集を手掛けながら、企画提案、活字コミュニケーションコンサルティングなども請け負う。慶應義塾大学SFC研究所ドローン社会共創コンソーシアム研究所員、あおもりドローン利活用推進会議顧問など兼務。元産経新聞社副編集長。青森県弘前市生まれ、埼玉県育ち。

村山 繁DroneTribune代表兼編集長。2016年8月に産経新聞社が運営するDroneTimesの副編集長を務め、取材、執筆、編集のほか、イベントの企画、講演、司会、オーガナイザーなどを手掛ける。産経新聞がDroneTimesを休止した2019年4月末の翌日である2019年5月1日(「令和」の初日)にドローン専門の新たな情報配信サイトDroneTribuneを創刊し代表兼編集長に就任した。現在、媒体運営、取材、執筆、編集を手掛けながら、企画提案、活字コミュニケーションコンサルティングなども請け負う。慶應義塾大学SFC研究所ドローン社会共創コンソーシアム研究所員、あおもりドローン利活用推進会議顧問など兼務。元産経新聞社副編集長。青森県弘前市生まれ、埼玉県育ち。