- 2025.8.13

施設への実侵入とサイバー攻撃のリスクを診断 GMOイエラエとALSOKが新サービス9月開始

施設に不正にもぐりこみ置いてある端末からネットワークに侵入するリスクが高まる中、施設への実際の物理的な侵入とサイバー攻撃の両方のリスクを確認する診断サービスを、サイバーセキュリティ事業者と警備大手が手を組んで実施する。実施するのはドローンとつながりの深いGMOサイバーセキュリティbyイエラエ株式会社(東京)とALSOK株式会社(東京)。すでに重要インフラ企業、防衛産業などに提案活動を進めており、9月にサービスを開始する計画だ。

物理とサイバーを一気通貫 「ALSOK & GMO サイバー物理ペネトレーションテスト」

あいさつするGMOインターネットグループ株式会社の西山裕之取締役グループ副社長執行役員。背景にはドローンも描かれている GMOインターネットグループでサイバー攻撃対策事業を展開するGMOサイバーセキュリティbyイエラエとALSOKは7月29日、物理空間からサイバー空間まで一気通貫で不正侵入リスクを可視化するセキュリティ診断サービス「ALSOK & GMO サイバー物理ペネトレーションテスト」を開発したと発表した。発表時には東京・用賀のGMOインターネットTOWERに関係者が集まり報道陣向けに説明会を開いた。

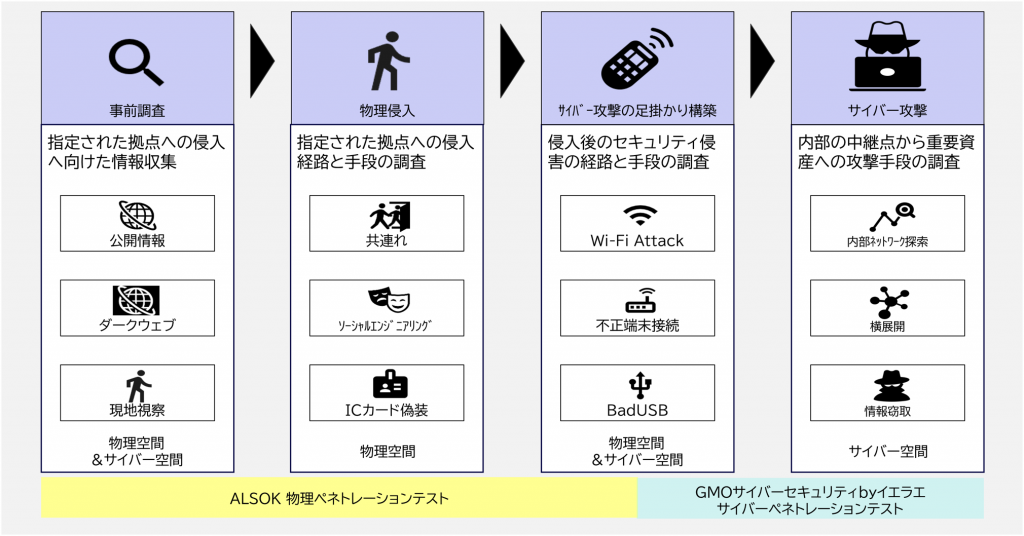

「ALSOK & GMO サイバー物理ペネトレーションテスト」は、巧妙化、複雑化するサイバー攻撃への備えのためのサービス。サイバー攻撃では攻撃者が企業や組織などの外からメールなどを通じてネットワークに侵入して重要データの漏洩などを仕掛けるが、サイバー攻撃への防御が進むにつれ、施設そのものに攻撃者が侵入し、施設内の端末を使ってネットワークに侵入する手口が増え始め、金融庁などが警鐘を鳴らしている。このため、物理的に施設に入り込まれるリスクがどの程度あるか、そのうえでサイバー攻撃がしかけられるリスクがどの程度あるか、を同時に診断するサービスを開発した。

テストでは、企業や団体などの依頼に応じて、指定された拠点に侵入するための方法を攻撃者の視点で検討する。拠点には許可された人が開錠したさいに続けて入り込む共連れやICカードの偽装して侵入を試み、侵入に成功したら、不正端末の接続などサイバー攻撃の足掛かりを探索し、ネットワークに入り込んで情報搾取を試みる。攻撃者の視点でテストすることで、防御の脆弱な個所を浮き彫りにする。侵入後には脆弱性や改善策をまとめたレポートを依頼主に提出することで、攻撃への備えに役立てる。

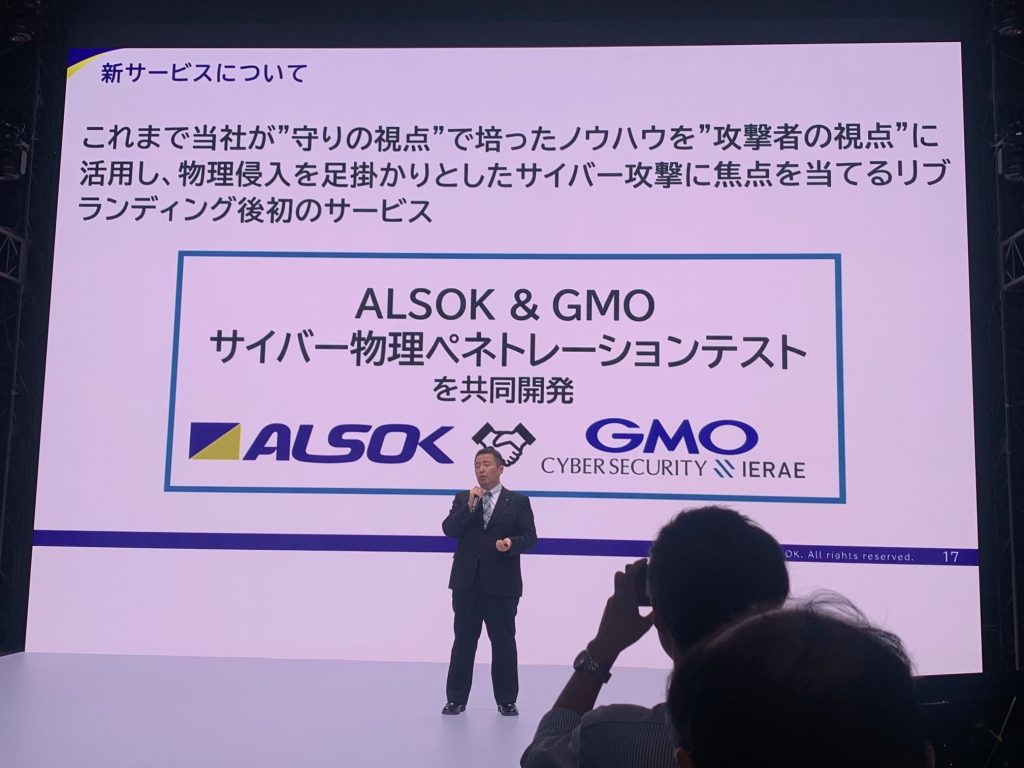

このテストでは、拠点への物理的な侵入の部分をALSOKが担い、サイバー攻撃部分をGMOイエラエが担った。ALSOKは新サービス開発にあたり、物理侵入を足掛かりとしたサイバー攻撃に焦点を当てた、新たなセキュリティ診断サービス「ALSOK物理ペネトレーションテスト」を開発し、GMOの診断と連結させサイバー空間まで一気通貫で不正侵入リスクを可視化する「ALSOK & GMO サイバー物理ペネトレーションテスト」を仕上げた。なお物理ペネトレーションテストの専門ベンダーBarrierCrack合同会社(東京)も開発に参画し技術提供を受けた。

GMOインターネットグループ株式会社の西山裕之取締役グループ副社長執行役員は「GMOグループは創業以来『すべての人にインターネット』のキャッチフレーズをかかげインターネット社会の発展に邁進し、現在1700万件以上のご活用を頂いています。しかしながら昨今、インターネットを悪用した犯罪が蔓延しており、その手法がますます高度化、頻発化しています。このため今年度より『ネットのセキュリティもGMO』をかかげ、さまざまな施策を進めすことにしました。インターネット社会の発展のために、サイバーセキュリティの課題に真摯に取り組んでいきたい。いまやリアルとネットは切り離せません。交通、物流、金融、医療、行政、あらゆるインフラはネットワークが前提です。ALSOKさまとの取り組みを通じて、リアルとネットの両面で安全、安心の社会の実現に貢献したいと願っています」と述べた。

ALSOKの佐藤将史執行役員は、2025年7月16日に創立60周年を迎えた機会に社名を綜合警備保障株式会社からALSOK株式会社に変更し、ブランドスローガンとして「ALwayS OK」を掲げたことを紹介し「警報を受信したら現場に駆け付けるインフラを使いひと、もの、かねを軸にセキュリティを提供し、2000年初頭の法改正以降、情報も含め物理的側面から守ることを続けてきました。今後は確かな現場対応力を武器にサイバー領域の業容を拡大したい。そこでGMOさんとタッグを組んで開発した商材が『ALSOK & GMOサイバー物理ペネトレーションテスト』です。われわれの60年の守りのノウハウを攻撃者の視点に活用することで物理侵入を足掛かりにしたサイバーセキュリティにフォーカスした新しいチャレンジです」と述べた。

GMOサイバーセキュリティbyイエラエの牧田誠代表取締役CEOは、「われわれはサイバーセキュリティの会社で、ホワイトハッカーが日本で一番多く所属していることが特徴です。ハッキングコンテストでも優勝、世界一などを受賞しています。そんなわれわれがしていることは脆弱性診断、侵入テスト、ペネトレーションテストです。1万2600件ほど実施しています。ゼロデイも研究していて、年間100件ぐらい見つけ報告しています。これは研究なので商売ではなく見つけたらボランティアで報告しています。ペネトレーションテストをするときには、攻撃者の視点を模します。WEBサイトがあれば、脆弱性を試します。スマホアプリならそこからの侵入ができないか探します。攻撃者は弱いところを狙います。資産を持つ側はインターネットでアクセスできないところに大事な資産をおこうということが進み、どんどん堅牢になっています。そうすると、攻撃者は次に弱いところを狙います。証券会社が侵入されて株価操縦されたという話は、銀行がセキュアになったことで次の標的になったとみられています。そちらがセキュアになると次にどうなるか。次の課題が物理の侵入です。日本は遅れている状況がありますので、そこが狙われるのではないかという懸念があります。ここをALSOKさまといっしょにテストをしてまいりたい。GMOでも物理セキュリティが大事ということで試してみたところ、3年前の実験では熊谷正寿グループ代表の部屋にカードキーを複製して侵入できてしまったことがあります。物理もサイバーも一気通貫で試すことが大事だと考えており、今回のサービスはそこに意義があると考えています」と述べた。

ALSOK商品サービス戦略部情報セキュリティサービス推進室長の小野浩司氏は、「国内における営業秘密の情報漏洩におけるダントツの1位は中途退職者によるものだそうです。金銭目的でUSBなどにより情報を持ち出して転職先や競合会社に提供するといったことです。サイバーセキュリティについては金融庁のガイドラインや、それを反映した金融情報システムセンターのリスクのコンピューターシステムの安全対策基準に物理セキュリティの言及がなされたこともあり、われわれも人材、管理意識、鍵を渡す人への信頼などを含めた「ALSOK物理ペネトレーションテスト」を開発しました。ビジネス拠点の物理 進入のリスク、侵入後に拠点内部からを行われるサイバー攻撃のリスクを探索し、その結果と解決策を提出するサービスです。ダークウェブでお客様のアカウント情報が漏れていないか、現地で外から入れそうなところはないかも調査します。拠点への進入経路や手段を調査し、建物に入ったら共連れで中に入れないか、清掃業者になりすまして内部に入れないか、ICカード偽装、社員証偽造、スキミングにより入れないかなどを調査します。さらにサイバー攻撃の足掛かりとして侵入後のサイバー攻撃の経路と手段の調査としてWi-Fiを通じた社内無線LAN無線へのアクセス、LANケーブルへの不正な端末の接続も試みたりします。調査内容は事前に主催者と調整しますが、攻撃活動を交えることでリスク対応を強化してまいります。物理の方はネットワークに侵入するまで、サイバーの方は侵入した後のリスクを評価します。実施後は施報告書を提出し 多面的な評価と効果的な改善提案をします。報告書の内容はエグゼクティブサマリー、実施概要、テスト実施結果 リスクと対策。これらを示し実効性の高い資料として対策の検討にご活用いただきたい。セキュリティレベルをさらに強化のため高度なセキュリティテストを継続的にご活用頂きたいと考えております」

さらに、先行的に6月に診断サービスをうけた株式会社あおぞら銀行の萩尾崇執行役員は「たくさんの気づきがありました。親切のつもりで行っていることが侵入者にとって重要な情報になることにも気づきました。不審物を仕掛けられて気づかないこともありました。整理整頓ができていない場所ではそういうことがある、ということも気づきでした。われわれは、社内に知らない人がいたときの声掛けを徹底していますが、さらに浸透させる必要性を感じました。また、(得意先に)ストラップ、名札、シャツなどの『あおぞらグッズ』を配っていましたが、こうしたものを身に付けている人を社員と誤認するリスクもあるので、配布の制限も検討することになり意識がかわりました」と経験談を話した。

GMOサイバーセキュリティbyイエラエの村田学ディフェンシブセキュリティ部副部長は、「一般的なサイバー攻撃でサイバーだけで完結するものはオフィスの外側に攻撃者がいます。データは中にあります。データが欲しい場合は、たとえば攻撃者はインターネット経由でユーザーの方にメールを送り、言葉巧みにマルウェアを開かせます。この場合はPCを中継地点として攻撃を仕掛けデータを取るという流れになると思います。標的型攻撃というところです。それ以外にもVPNの脆弱性、Wi-Fiの脆弱性を狙うこともあります。 wi-fi のアカウントを取って攻撃する形です。ポイントはどうやって中に入るかです。攻撃者が中にいたらどうなるか。ネットワーク内のどこかからコンピューティングリソースにたどり着ければ侵入目標は達成できてしまいます。ネットワークさえつながっていれば本社とは別の事業所でも全く同じ効果が得られます。つまり内部にいれば攻撃者にとっては、一気にショートカットできるのです。LANを構成するプロトコルは古く暗号化や相互認証が基本機能として備わっていません。また内部からの通信は信用しても大丈夫だろうという認証の省略も危険です。インターネットのセキュリティをしっかりやっていても 物理的な接触にはかなり弱い面が存在ありますので、今回の取り組みが活動の一助になればと思っております」などと述べた。

<リリース>

https://group.gmo/news/article/9608/

<参考>

■ALSOK & GMO サイバー物理ペネトレーションテスト

https://www.digitalsales.alsok.co.jp/service/cyber-physical-penetration-testing/

■ALSOK 物理ペネトレーションテスト

https://www.digitalsales.alsok.co.jp/service/physical-penetration-testing/

■GMOサイバーセキュリティ byイエラエ

発表会場

GMOインターネットグループ株式会社の西山裕之取締役グループ副社長執行役員

GMOインターネットグループ株式会社の西山裕之取締役グループ副社長執行役員

GMOインターネットグループ株式会社の西山裕之取締役グループ副社長執行役員

ALSOKの佐藤将史執行役員

ALSOKの佐藤将史執行役員

GMOサイバーセキュリティbyイエラエの牧田誠代表取締役CEO

GMOサイバーセキュリティbyイエラエの牧田誠代表取締役CEO

GMOサイバーセキュリティbyイエラエの牧田誠代表取締役CEO

ALSOK商品サービス戦略部情報セキュリティサービス推進室長の小野浩司氏

ALSOK商品サービス戦略部情報セキュリティサービス推進室長の小野浩司氏

株式会社あおぞら銀行の萩尾崇執行役員

GMOサイバーセキュリティbyイエラエの村田学ディフェンシブセキュリティ部副部長

AUTHER

村山 繁DroneTribune代表兼編集長。2016年8月に産経新聞社が運営するDroneTimesの副編集長を務め、取材、執筆、編集のほか、イベントの企画、講演、司会、オーガナイザーなどを手掛ける。産経新聞がDroneTimesを休止した2019年4月末の翌日である2019年5月1日(「令和」の初日)にドローン専門の新たな情報配信サイトDroneTribuneを創刊し代表兼編集長に就任した。現在、媒体運営、取材、執筆、編集を手掛けながら、企画提案、活字コミュニケーションコンサルティングなども請け負う。慶應義塾大学SFC研究所ドローン社会共創コンソーシアム研究所員、あおもりドローン利活用推進会議顧問など兼務。元産経新聞社副編集長。青森県弘前市生まれ、埼玉県育ち。

村山 繁DroneTribune代表兼編集長。2016年8月に産経新聞社が運営するDroneTimesの副編集長を務め、取材、執筆、編集のほか、イベントの企画、講演、司会、オーガナイザーなどを手掛ける。産経新聞がDroneTimesを休止した2019年4月末の翌日である2019年5月1日(「令和」の初日)にドローン専門の新たな情報配信サイトDroneTribuneを創刊し代表兼編集長に就任した。現在、媒体運営、取材、執筆、編集を手掛けながら、企画提案、活字コミュニケーションコンサルティングなども請け負う。慶應義塾大学SFC研究所ドローン社会共創コンソーシアム研究所員、あおもりドローン利活用推進会議顧問など兼務。元産経新聞社副編集長。青森県弘前市生まれ、埼玉県育ち。

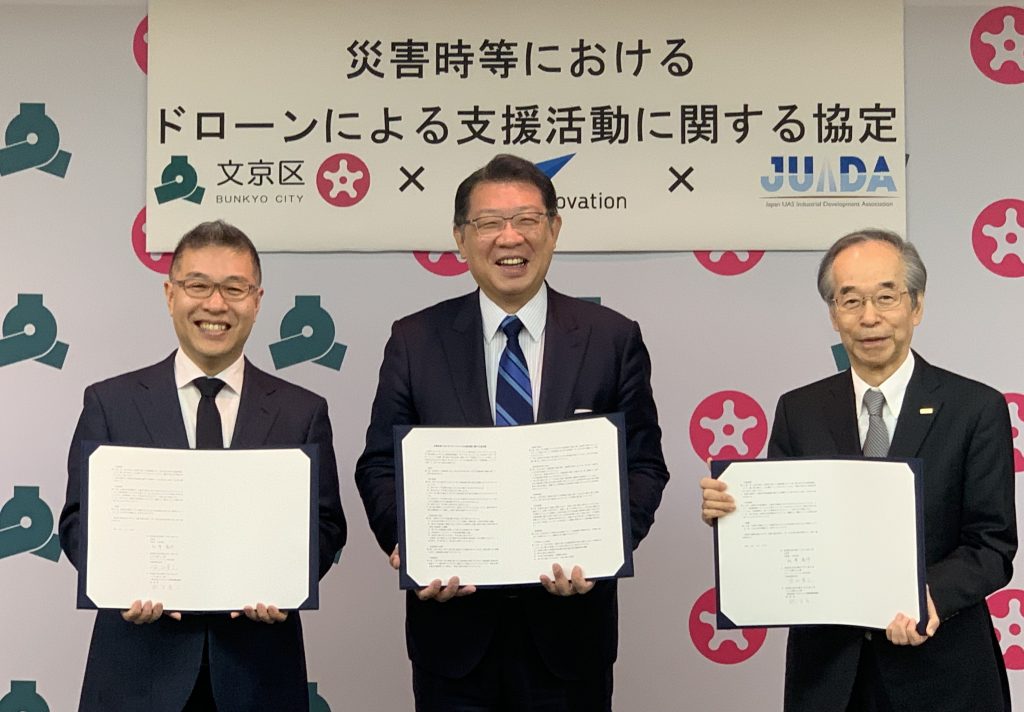

文京区(東京都)と区内に本社、本部を構えるブルーイノベーション株式会社(東京)、一般社団法人日本UAS産業振興協会(JUIDA、東京)は災害時のドローンによる支援に関する協定を締結した。文京区が区内事業者として声をかけて協定が実現した。文京区は23区の中でも高低差が大きいエリアで、ドローンによる物資運搬や情報収集などで災害活動支援の体制を構築する。JUIDAは文京区との協定締結をきっかけに、今後23区との連携拡大を図る考えだ。

文京区長「日常時にも研修して備えを」 ブルー社長「都市型防災におけるドローン活用を」

協定はドローンの事業者との連携を模索していた文京区が区内のブルーイノベーションに声をかけたことをきっかけに昨年(2025年)9月ごろから話し合いを進めてきた。ブルーイノベーションが文京区にJUIDAを紹介したことから3者で協定を結ぶ話でまとまり、今回協定の締結式にのぞむことになった。

文京区は高台と谷が入り組む高低差の大きいエリアとして知られ、生活環境によって異なる災害リスクを抱える。すでに文京区は地元企業との連携を進め災害支援の環境を整える取り組みを進めていて、ドローンの事業者との連携も模索していた。

協定の締結は1月26日、文京区役所の庁議室で行われた。締結式には成澤廣修(なりさわひろのぶ)文京区長、熊田貴之ブルーイノベーション代表取締役、鈴木真二JUIDA代表理事が参加し、協定書に署名し意見交換をした。ブルーイノベーションが球体ドローンELIOS3の飛行を実演した。実演の中では、協定を締結した庁議室の隣の部屋にあらかじめ準備しておいた被災者役の人形を捜索、発見する様子を見せた。なお文京区からは総務部防災危機管理課、防災危機管理室など担当部局の幹部も同席した。

文京区の成澤区長は「災害時においてドローンを活用した現状把握、支援は自治体でも取り組みを進めていますが、都心エリアは日常的にドローンを使うことが制限されていることもあります。幸いにも区内に両団体が所在するご縁で締結の運びとなりました。(文京区は)山、坂の多いまちで高層ビルもあり、ドローンの活用は大切なことと思っています。今後、日常時にも研修などを行うなどして備えていきたいと考えています」などと、日常的な活用に意欲を示した。

文京区はまず祝日などにも連絡を取り合える連絡手段を確保することからはじめ、区の防災訓練をひとつの節目に体制の構築を進める考えだ。

またブルーイノベーションの熊田代表は「文京区の防災対応力の向上に取り組む社会課題解決型の事業と位置付けています。防災分野のドローン活用の知見で地域に貢献できることを意義深く受け止めています。文京区に本社を構える企業として、もしも災害がおきたら自分たちがどう動けるか。その問いに実装で答える協定です。発災直後に動けることが大事。飛ばすだけでなく機能してこそ意義があるので、平時からの備えが欠かせません。本協定は体制を形にするための枠組み。今後都市型防災におけるドローン活用の社会実装をさらに広げたいと考えています」と都市防災へのドローン活用拡大に言及した。

ブルーイノベーションはこのあと、自社が取り組んできた防災活動について説明した。

さらにJUIDAの鈴木代表理事は「日頃お世話になっている地元・文京区の安全、安心に対し、われわれのもつドローン技術で貢献できることは組織としてこのうえない喜びであり社会的意義を感じています。われわれは災害支援、対策を全国で推進して参りました。その中でも、いつ起きてもおかしくない首都直下型地震への対策は喫緊かつ最優先課題ととらえています。JUIDAにとって今回の協定は東京都内の自治体として初めての協定で、都内全域の防災力を高めるための歴史的な第一歩になると確信しています」と協定の意義を歴史的一歩と位置付けた。

協定の署名が行われた文京区役所が入るビル。文京区は高層ビルがあるほか高台、谷のある起伏に富むエリアとして知られる

協定の締結会場で行われたデモフライトに見入る文京区の成澤廣修区長。右は鈴木真二JUIDA代表理事

協定書を掲げる3人。右から熊田貴之ブルーイノベーション代表取締役、成澤廣修文京区長、鈴木真二JUIDA代表理事

あいさつする成澤文京区長

説明するブルーイノベーションの熊田代表取締役

あいさつするJUIDAの鈴木代表理事 AUTHER

村山 繁DroneTribune代表兼編集長。2016年8月に産経新聞社が運営するDroneTimesの副編集長を務め、取材、執筆、編集のほか、イベントの企画、講演、司会、オーガナイザーなどを手掛ける。産経新聞がDroneTimesを休止した2019年4月末の翌日である2019年5月1日(「令和」の初日)にドローン専門の新たな情報配信サイトDroneTribuneを創刊し代表兼編集長に就任した。現在、媒体運営、取材、執筆、編集を手掛けながら、企画提案、活字コミュニケーションコンサルティングなども請け負う。慶應義塾大学SFC研究所ドローン社会共創コンソーシアム研究所員、あおもりドローン利活用推進会議顧問など兼務。元産経新聞社副編集長。青森県弘前市生まれ、埼玉県育ち。

村山 繁DroneTribune代表兼編集長。2016年8月に産経新聞社が運営するDroneTimesの副編集長を務め、取材、執筆、編集のほか、イベントの企画、講演、司会、オーガナイザーなどを手掛ける。産経新聞がDroneTimesを休止した2019年4月末の翌日である2019年5月1日(「令和」の初日)にドローン専門の新たな情報配信サイトDroneTribuneを創刊し代表兼編集長に就任した。現在、媒体運営、取材、執筆、編集を手掛けながら、企画提案、活字コミュニケーションコンサルティングなども請け負う。慶應義塾大学SFC研究所ドローン社会共創コンソーシアム研究所員、あおもりドローン利活用推進会議顧問など兼務。元産経新聞社副編集長。青森県弘前市生まれ、埼玉県育ち。衆院は1月23日の通常国会の冒頭、解散された。高市首相の考えに基づき、同日午後の衆院本会議で額賀福志郎議長が解散詔書を読み上げた。解散に伴う総選挙は1月27日に公示され、2月8日に投開票が行われる。高市政権はドローンを「特定重要物資」に指定するなど、安全保障と成長戦略の両面の核心に位置づけておりドローン産業としても選挙の動向に目が離せない。注目点を整理してみる。

「特定重要物資」への追加指に伴う対応

高市政権はドローンを、国家の安全保障を支える戦略的物資として位置付けている。昨年(2025年)12月19日には経済安全保障推進法に基づいてドローンを「特定重要物資」に追加指定することを閣議決定した。小野田紀美経済安全保障相は閣議決定後の会見で「物資の特性に応じた供給確保のための取り組みを推進していく」と話した。

この決定は、サプライチェーンの脱中国依存や機密情報の流出防止の取り組みが、法的な枠組みの中で強化される方向になったことを意味する。選挙はその土台となる政権基盤に関わる。選挙を通じて政権基盤が一段と固まれば、国産ドローンの開発支援や自衛隊による大口の導入に向けた予算措置がさらに加速するとみられる。、メーカーなどは政府支援を背景とした技術開発と国内生産体制を早急に整備することが求められそうだ。

「ドローンの道構想」の進捗

ドローンは高市首相が掲げる「強靭な日本」の中核技術で、ドローン航路を整備する「ドローンの道構想」の進捗の行方も左右しそうだ。

経済産業省は2023年に発表した「デジタルライフライン全国整備実現会議」の中間とりまとめで今後10年(つまり2033年ごろ)を目途に全国の送電線網を活用した飛行空間の整備に言及している。昨年(2025年)9月には経産省が所管する独立行政法人NEDO(新エネルギー・産業技術総合開発機構)が、ドローン航路を含む「デジタルライフライン整備事業」で8件のテーマを採択したことを発表している。

選挙後の新政権がこのインフラ整備に予算をどう優先的に配分するかどうかは、サービスプロバイダーの事業計画を左右する注目点となる。2026年版「新成長戦略」の行方

高市首相は、2026年夏までに新たな成長戦略を策定する意欲を示している。AIとドローンの融合や、それに基づく新産業の育成がその中核のひとつになるとみられる。新政権がこの方針に沿った運営を継続、強化できるかどうか、選挙を通じて見守ることになる。

経済安全保障推進法に基づき内閣府、経産省、文科省、NEDO、JST(科学技術振興機構)などが連携して進めている経済安全保障重要技術育成プログラム(K Program)では、複数のドローンの関連事業が進んでいる。K Programは日本が将来的に国際的な優位性を確保し、技術的自律性を高めるための「不可欠な先端技術」を育成することを目的としており、政権の行方は、研究開発支援の方向性に直結するとみられる。ドローンを活用したデータ経済の構築も組み込まれるとみられていて、新政権の経済政策の目玉となる可能性がある。

なおドローン産業の論点は各省庁にまたがり、これ以外にも幅広い議論、論点がある。政権の行方はそれ以外の論点の行方も左右することになりそうだ。

AUTHER

村山 繁DroneTribune代表兼編集長。2016年8月に産経新聞社が運営するDroneTimesの副編集長を務め、取材、執筆、編集のほか、イベントの企画、講演、司会、オーガナイザーなどを手掛ける。産経新聞がDroneTimesを休止した2019年4月末の翌日である2019年5月1日(「令和」の初日)にドローン専門の新たな情報配信サイトDroneTribuneを創刊し代表兼編集長に就任した。現在、媒体運営、取材、執筆、編集を手掛けながら、企画提案、活字コミュニケーションコンサルティングなども請け負う。慶應義塾大学SFC研究所ドローン社会共創コンソーシアム研究所員、あおもりドローン利活用推進会議顧問など兼務。元産経新聞社副編集長。青森県弘前市生まれ、埼玉県育ち。

村山 繁DroneTribune代表兼編集長。2016年8月に産経新聞社が運営するDroneTimesの副編集長を務め、取材、執筆、編集のほか、イベントの企画、講演、司会、オーガナイザーなどを手掛ける。産経新聞がDroneTimesを休止した2019年4月末の翌日である2019年5月1日(「令和」の初日)にドローン専門の新たな情報配信サイトDroneTribuneを創刊し代表兼編集長に就任した。現在、媒体運営、取材、執筆、編集を手掛けながら、企画提案、活字コミュニケーションコンサルティングなども請け負う。慶應義塾大学SFC研究所ドローン社会共創コンソーシアム研究所員、あおもりドローン利活用推進会議顧問など兼務。元産経新聞社副編集長。青森県弘前市生まれ、埼玉県育ち。- 2026.1.23

日本国内のすぐれたインフラメンテナンスの取組や技術開発を表彰する第9回インフラメンテナンス大賞の表彰式が1月20、21日に開催された。20日に首相官邸で開かれた内閣総理大臣賞、各大臣賞の表彰式では木原稔官房長官が受賞者を前に「AI、ドローンなどのデジタル技術の活用を」などとあいさつした。受賞者は内閣総理大臣賞1組を含め、国土交通省、総務省など各大臣賞、特別賞、優秀賞などあわせ44組。ドローンの関連では、株式会社Liberaware(千葉市)が「国土交通大臣賞」を受賞したほか、JR東日本、大成建設がドローンの活用した取り組みで受賞した。

大成建設、JR東日本もドローン活用で受賞、リベラの合弁CalTaも優秀賞

第9回インフラメンテナンス大賞は国交省、総務省、文部科学省、厚生労働省、農林水産省、経済産業省、環境省、防衛省の8省が連携して主催して開催された。昨年(2025年) 5月14日から同年7月16日までの332件の応募を選考委員会(委員長:岩城一郎日本大学工学部土木工学科教授)が審査し、内閣総理大臣賞1件、各省大臣賞11件、特別賞7件、優秀賞25件の計44件の受賞者が決まった。

内閣総理大臣賞と各省大臣賞の表彰式は今年(2026年)1月20日に首相官邸で、特別賞、優秀賞の表彰式は21日に中央合同庁舎3号館でそれぞれ行われた。

1月20日の表彰式では木原官房長官があいさつし、AIやドローンなどについて言及した。

発言概要は以下の通り

「近年、高度経済成長期に整備されたインフラの老朽化が加速度的に進行しています。老朽化に起因する重大な事故を防ぎ、ライフサイクルコスト低減による持続可能な維持管理を実現するため、AIなどのデジタル技術を活用する必要があると思っています。建設技能者も人数が減少し高齢化が進んでいます。今回、内閣総理大臣賞を受賞された『株式会社堀口組』の取組は、AIや生体センサーの活用で高齢化が進む建設技能者の負担を軽減する取組です。建設業の過酷な労働環境の改善と建設技能者不足解消に対応する極めて顕著な功績で、改めて敬意を表したいと思います。高市内閣が掲げる『危機管理投資』の一つが国土強靱化対策であり、老朽化したインフラの整備・保全を含む事前防災・予防保全、その徹底は、国土強靱化の肝になる取組であります。そのインフラメンテナンスの中核を担う皆様方には、AIやドローンなどのデジタル技術の活用を含め、更に切磋琢磨していただき、できれば来年もまたこの場でお会いできることを楽しみにしております。今日おいでいただいた皆様方に感謝申し上げます。おめでとうございます」

ドローン関連では株式会社Liberawareが「国土交通大臣賞」を受賞した。「人が立ち入れない空間のインフラ点検を可能にする小型ドローン技術の実装と普及」として応募して受賞し、受賞概要として「屋内狭小空間専用ドローン「IBIS2(アイビスツー)」を開発・提供。従来手法で点検が困難かつ危険だった下水道管路内の調査で、IBIS2は高精細な映像を取得し、下水管内の状況を迅速に把握することを可能にした。2025年1月に発生した埼玉県八潮市における道路陥没事故では、キャビンらしき構造物の早期発見により救助活動の意思決定に貢献した」などと紹介されている。

このほか、大成建設株式会社が「ドローンと3Dスキャンカメラを活用したデジタル点検手法とそれを補助する点検実務チームのパッケージ化」で国土交通大臣案件優秀賞を受賞した。JR東日本株式会社も「レベル3.5飛行によるVTOLドローンを活用した鉄道斜面調査の取り組み」で同賞を受けている。JR東日本の受賞概要には、同社新潟支社が第一建設工業、東鉄工業、エアロセンスとVTOLでの迅速な災害確認を実施したことが紹介されている。LiberawareとJR東日本の合弁企業、CalTa株式会社も優秀賞を受賞した。なお大成建設は文科省の特別賞も受賞している。

今回の表彰の最高賞となる内閣総理大臣賞は国土交通省案件として応募した株式会社堀口組が「豪雪地の交通インフラ維持を図る除雪支援の取組」で受賞した。大臣賞は計11件で、総務省が2件、農林水産省が3件、経産省が1件、国交省がLiberaware含め3件、環境省、防衛省がそれぞれ1件だった。総務大臣賞の2件はNTT株式会社とNTTインフラネット株式会社のNTT系が受賞した。

参考:首相官邸HP

あいさつする木原稔官房長官(首相官邸HPより)

大臣賞の表彰を受けたLiberaware AUTHER

村山 繁DroneTribune代表兼編集長。2016年8月に産経新聞社が運営するDroneTimesの副編集長を務め、取材、執筆、編集のほか、イベントの企画、講演、司会、オーガナイザーなどを手掛ける。産経新聞がDroneTimesを休止した2019年4月末の翌日である2019年5月1日(「令和」の初日)にドローン専門の新たな情報配信サイトDroneTribuneを創刊し代表兼編集長に就任した。現在、媒体運営、取材、執筆、編集を手掛けながら、企画提案、活字コミュニケーションコンサルティングなども請け負う。慶應義塾大学SFC研究所ドローン社会共創コンソーシアム研究所員、あおもりドローン利活用推進会議顧問など兼務。元産経新聞社副編集長。青森県弘前市生まれ、埼玉県育ち。

村山 繁DroneTribune代表兼編集長。2016年8月に産経新聞社が運営するDroneTimesの副編集長を務め、取材、執筆、編集のほか、イベントの企画、講演、司会、オーガナイザーなどを手掛ける。産経新聞がDroneTimesを休止した2019年4月末の翌日である2019年5月1日(「令和」の初日)にドローン専門の新たな情報配信サイトDroneTribuneを創刊し代表兼編集長に就任した。現在、媒体運営、取材、執筆、編集を手掛けながら、企画提案、活字コミュニケーションコンサルティングなども請け負う。慶應義塾大学SFC研究所ドローン社会共創コンソーシアム研究所員、あおもりドローン利活用推進会議顧問など兼務。元産経新聞社副編集長。青森県弘前市生まれ、埼玉県育ち。 - 2026.1.19

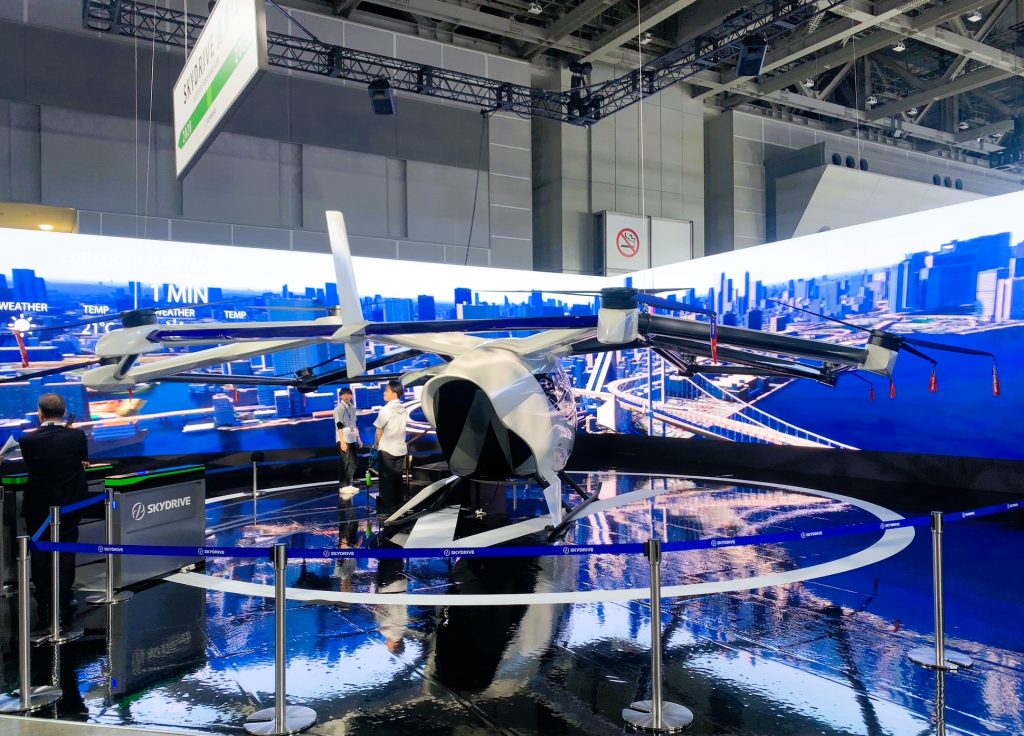

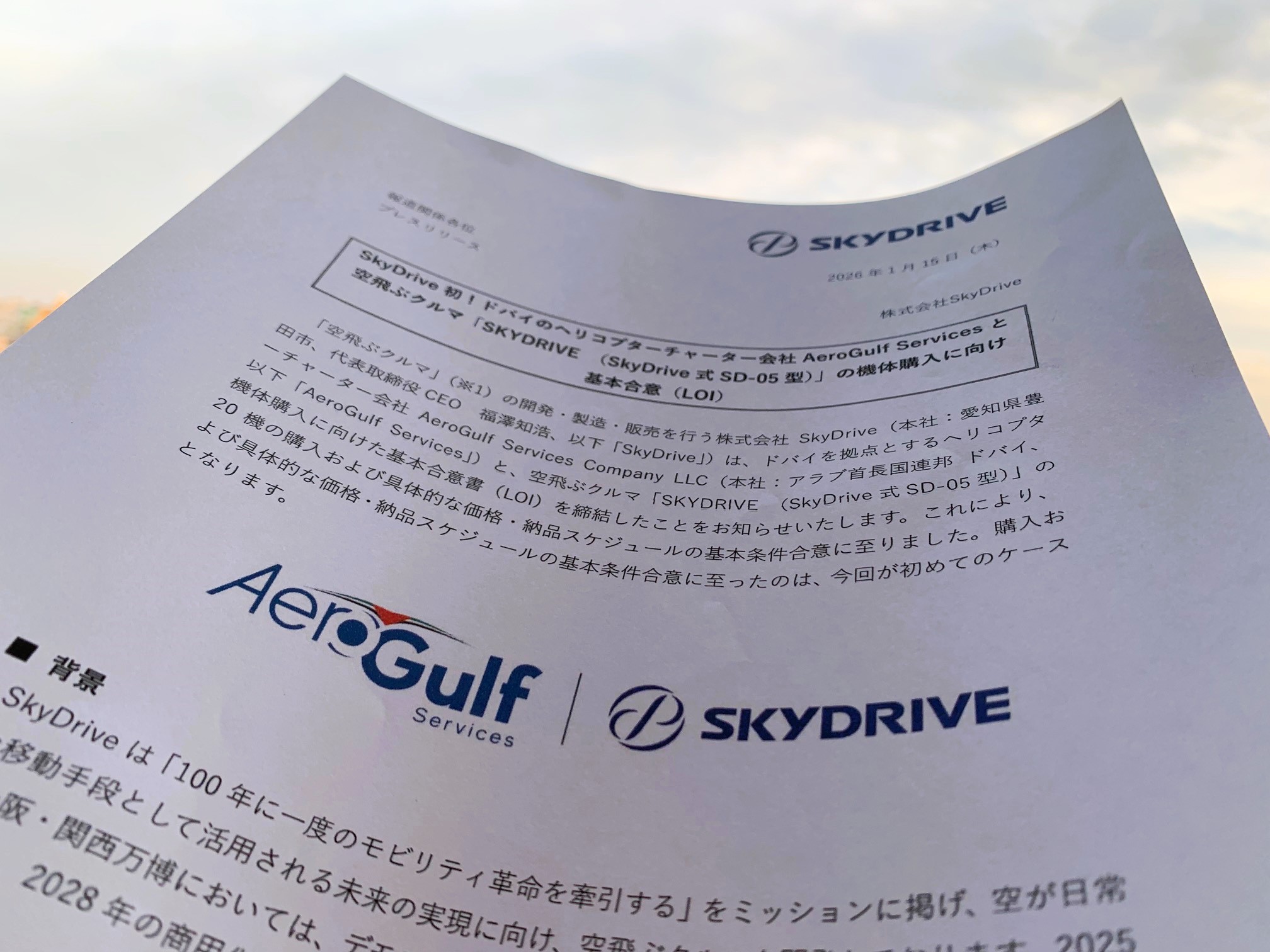

AAM開発の株式会社SkyDrive(豊田市<愛知県>)は1月15日、ドバイを拠点とするヘリコプター運行サービス会社、エアロガルフ・サービシズ(AeroGulf Services Company LLC)と、売買契約の基本条件を盛り込んだLOI(基本合意書)を締結したと発表した。20機を10機ずつ購入することや、価格、納品スケジュールなどが記されているという。型式証明(TC)取得前のため正式な売買契約で法的な拘束力もないが、具体的な売買に向けて大きな前進となった。

価格は「数字」で 今後プレオーダーもステップアップに

両者が結んだLOIそのものは公開されていないが、SkyDriveによるとエアロガルフ社が「SKYDRIVE (SkyDrive式 SD-05型)」を20機購入し、2028年に10機、2029年に10機の納品することが明記されているという。価格も具体的といい、DroneTribuneの取材に対し、「具体的な数字」であると念を押した。

価格については、通貨(ドル建てか円建てかそれ以外か)、払い込み方法やタイミング、為替変動やインフレなどをふまえた価格調整条項(エスカレーション条項)が盛り込まれているかどうか、などについては現時点では非公開だ。

また購入する数については、購入が明記された20機に加え、50 機の追加購入オプションについても合意したと公表している。このためSkyDriveは最大で70機の購入予約をエアロガルフから獲得したことになる。

売買の対象は「SKYDRIVE (SkyDrive式 SD-05型)」で、昨年2025年の大阪・関西万博でデモフライトが来場者に公開された機体だ。SkyDriveは2028年までに型式証明を取得することを仮定していて、機体の仕様もそれに基づいているという

SkyDriveは公表している範囲で、415機のプレオーダーを獲得している。納品するためには正式な売買契約が不可欠だが、現時点では型式証明を取得していないなど要件を満たせていない。今回のエアロガルフとのLOIは、正式契約の土台となる骨子を現時点で可能な範囲の具体的に盛り込んだ仮契約の意味を持っていて、プレオーダーからLOIに進んだのは今回が初めてだ。SkyDriveはDroneTribuneの取材に対し、現在のプレオーダー先についても「随時LOIへのアップグレードを図っていきたい」と話している。

SkyDriveが発表したプレスリリースには、契約をかわした両者のコメントやエアロガルフ社の概要などが掲載されている。

LOIを締結した両者のロゴ(SkyDriveのプレスリリースから)

売買契約までの流れ。今回のLOIはこの図の「STEP2」にあたる(SkyDriveのプレスリリースから) AUTHER

村山 繁DroneTribune代表兼編集長。2016年8月に産経新聞社が運営するDroneTimesの副編集長を務め、取材、執筆、編集のほか、イベントの企画、講演、司会、オーガナイザーなどを手掛ける。産経新聞がDroneTimesを休止した2019年4月末の翌日である2019年5月1日(「令和」の初日)にドローン専門の新たな情報配信サイトDroneTribuneを創刊し代表兼編集長に就任した。現在、媒体運営、取材、執筆、編集を手掛けながら、企画提案、活字コミュニケーションコンサルティングなども請け負う。慶應義塾大学SFC研究所ドローン社会共創コンソーシアム研究所員、あおもりドローン利活用推進会議顧問など兼務。元産経新聞社副編集長。青森県弘前市生まれ、埼玉県育ち。

村山 繁DroneTribune代表兼編集長。2016年8月に産経新聞社が運営するDroneTimesの副編集長を務め、取材、執筆、編集のほか、イベントの企画、講演、司会、オーガナイザーなどを手掛ける。産経新聞がDroneTimesを休止した2019年4月末の翌日である2019年5月1日(「令和」の初日)にドローン専門の新たな情報配信サイトDroneTribuneを創刊し代表兼編集長に就任した。現在、媒体運営、取材、執筆、編集を手掛けながら、企画提案、活字コミュニケーションコンサルティングなども請け負う。慶應義塾大学SFC研究所ドローン社会共創コンソーシアム研究所員、あおもりドローン利活用推進会議顧問など兼務。元産経新聞社副編集長。青森県弘前市生まれ、埼玉県育ち。 ブルーイノベーション株式会社(東京)は、埼玉県八潮市で発生した道路陥没事故を受け、国土交通省が地方自治体に要請した「下水道管路の全国特別重点調査」の一環として、栃木県野木町で行われた雨水管点検に屋内点検ドローンELIOS3を投入した。調査は渡辺建設株式会社(宇都宮市)が請け負い、ブルーイノベーションと連携をとって実施、作業員が管路内に立ち入ることなく安全を確保するとともに、工期短縮にもつなげた。

増水や有毒ガスから人を遠ざけるメリット「大きい」

野木町での調査は昨年(2025年)12月中旬に行われた。国交省がその年の3月18日に地方自治体に対して要請した「下水道管路の全国特別重点調査」に基づき野木町が実施した。国交省は調査対象を「社会的影響が大きく、大規模陥没が発生しやすい管路」と定めていて、例示された条件である「完成から30年経過、管径2m以上」などに該当する雨水管を調査した。

国交省は調査方法について「潜行目視またはドローン・テレビカメラ等による調査」と言及していた。「潜行目視」とは管路内に調査員が直接管内に入り、照明を使って壁面のひび割れ(クラック)、腐食、木の根の侵入、土砂の堆積状況を調査員の目で確認する方法だ。詳細な状況把握が可能だが、酸欠、有毒ガス、増水などのリスクがある現場のため、調査員の安全確保として十分な換気などの管理が必要だ。雨水管の場合は点検の可否や安全性が天候に左右される。点検の現地で天候に問題がなくても上流で雨が降っていれば点検現場がその後、増水に見舞われる危険がある。ドローンを使えば調査員が中に入ることがなくリスクを大幅に減らせる。ドローンの機能も大幅に向上していることから、調査業務を請け負った渡辺建設がブルーイノベーションに参加を呼び掛けた。

野木町の雨水管の調査にELIOS3を使ったことで、調査員を増水リスクなどの危険に直面させることなく作業を終えることができた。渡辺建設はDroneTribuneの取材に対し「下水道点検では作業員など5~6人が管路に入ることがあります。安全であるとは言えない空間での調査ですので人が入らなくてすむとなると大きなメリットです」とドローン活用のメリットを説明した。

調査を発注した野木町もDroneTribuneの取材に対し「発注はドローンの使用を前提ではありませんでした。受注者からの提案でドローンを使うことになり、安全確保のメリットは大きいと感じました。(町内には)ドローンが飛行できる大きな管径の管路は多くはありませんが、今後も機会があれば検討することになるかもしれません」と話した。

またブルーイノベーションは1月13日に発表したプレスリリースで、通常なら5日間の工期が2日に短縮できたと伝えている。DroneTribuneが確認したところ渡辺建設も「それは事実です」と話している。工期短縮もドローン活用のメリットとして認知が広がる可能性がある。

一方で、点検機能を満たすドローンの台数が需要にこたえられるだけ十分かどうか、ドローン点検のコストを各自治体が負担できるか、などが課題となる可能性がある。

ドローン点検可能な下水管はわずか それでも重要な理由

全国の下水道約49万㎞の約95.5%は口径450mm以下の管が占めていると言われる。そうなるとドローンで点検できる下水管はわずかということになる。

ブルーイノベーションのELIOS3は機体サイズが480mmだ。管径がこれより大きいと飛ばせない。株式会社LiberawareのIBIS2はシリーズや機体が約200㎜と小さいが点検管経としては500㎜以上が推奨されている。日本の下水道の大部分は直径200mm〜450mmで、ドローンも人も立ち入れず、主に自走式テレビカメラ車や引込式カメラが点検を担う。一方で2025年1月に道路陥没を起こした八潮市の下水管は最大管径が4.75mだった。管径2m以上の大口径管の中でもさらに巨大な部類で日本国内の下水管総延長の0.1%にも満たないレアな下水管だ。これを前提に下水管全体へのドローンの導入を主張するのは現時点では非現実的だ。

しかしながら大口径の管路ほど大都市近郊にある事実がある。問題が起きれば、より多くの人々に影響を及ぼす。八潮の事故では約120万人の周辺住民が生活用水の使用制限を受けた。これよりも大きな管径の下水管に問題が起きればさらに大きな影響が出るとも想像しうる。東京には内径12.5mの下水管や、内径8mの下水管がある。奈良県から大阪府へ流れる大和川上流流域下水道にも数メートル級の大口径管が使われている。下水道管の老朽化や損傷が原因の道路陥没は、2022年度に2607件発生した。老朽化した下水道管が破損したり、硫化水素の発生でコンクリートが腐食したりしたことが主な原因だ。野木町の点検対象は雨水管で幸い大規模補修の必要性は確認されなかった。一方、硫化水素が発生しやすい汚水管や合流管、とりわけ古いコンクリート製の汚水管は陥没リスクが高いうえ、硫化水素の発生は人の安全性も脅かす。大きな汚水管は総延長に占める割合こそわずかではあっても点検の重要性は重大だ。ドローンの優先度が高いと言われる理由だ。

下水道管の老朽化リスクが日常生活に忍び寄る中、下水道とドローンなどへの関心はさらに高まりそうだ。

AUTHER

村山 繁DroneTribune代表兼編集長。2016年8月に産経新聞社が運営するDroneTimesの副編集長を務め、取材、執筆、編集のほか、イベントの企画、講演、司会、オーガナイザーなどを手掛ける。産経新聞がDroneTimesを休止した2019年4月末の翌日である2019年5月1日(「令和」の初日)にドローン専門の新たな情報配信サイトDroneTribuneを創刊し代表兼編集長に就任した。現在、媒体運営、取材、執筆、編集を手掛けながら、企画提案、活字コミュニケーションコンサルティングなども請け負う。慶應義塾大学SFC研究所ドローン社会共創コンソーシアム研究所員、あおもりドローン利活用推進会議顧問など兼務。元産経新聞社副編集長。青森県弘前市生まれ、埼玉県育ち。

村山 繁DroneTribune代表兼編集長。2016年8月に産経新聞社が運営するDroneTimesの副編集長を務め、取材、執筆、編集のほか、イベントの企画、講演、司会、オーガナイザーなどを手掛ける。産経新聞がDroneTimesを休止した2019年4月末の翌日である2019年5月1日(「令和」の初日)にドローン専門の新たな情報配信サイトDroneTribuneを創刊し代表兼編集長に就任した。現在、媒体運営、取材、執筆、編集を手掛けながら、企画提案、活字コミュニケーションコンサルティングなども請け負う。慶應義塾大学SFC研究所ドローン社会共創コンソーシアム研究所員、あおもりドローン利活用推進会議顧問など兼務。元産経新聞社副編集長。青森県弘前市生まれ、埼玉県育ち。- 2026.1.13

XR技術のFoxtrot株式会社は、VRにもARにも対応し、Meta Quest Storeでリリースされている複合型ドローン操縦トレーニング用シミュレータアプリ「SimFlight XR」について、開発者が解説する無料オンラインセミナーを1月14日に開催する。操縦トレーニングへのXR活用は、場所、コスト、天候などの課題対策として海外を中心に研究用、商用などに向けて複数がリリースされているが、Foxtrotの「SimFlight XR」はVR/AR複合型が特徴的で関係者の間で話題となっていて、今後の活用拡大が見込まれる。

開発者の田中健司氏、国際論文でXRシミュレータの重要性や課題を考察

SimFlight XRは、XRでリアル環境を再現したドローン操縦トレーニング用のアプリでFoxtrotが開発した。VR/ARの両モードに対応しMeta Questで使える。利用者が装着したヘッドマウントディスプレイに飛行させる環境を再現し、画面内のドローンを操作させると手元の操作と画面が統合さる。実機の飛行が難しい場所でも安全な反復訓練ができるうえ、操縦時の状況判断トレーニング、飛ばしたい環境を想定した事前検証やリハーサルへの活用が見込める。

昨年(2025年)6月に千葉、幕張メッセで開催されたドローンの大規模展示会Japan Droneでは、⼀般社団法⼈ドローン操縦⼠協会(DPA)が出展するブースでは「XR Drone Simulator」としてコンセプトが展示され、スクールやトレーニング担当者らが足を止めてのぞき込んだり開発者に話を聞いたりしていた。「SimFlight XR」は「XR Drone Simulator」の製品版で、Meta Quest Storeで個人利用向けエディションがリリースされている。業務利用や教育用途にも対応可能で相談を受ける。

セミナーは1月14日 (水) 、19:00〜20:00にオンラインで開催される。開発者であるFoxtrotの田中健司代表がXR活用の意義、VR/ARモードの使い分け、想定されるユースケースなどを解説する見通しだ。セミナーの参加は無料。(申込はこちら)

田中氏は昨年、関連技術や製品について包括的に整理し考察した論文「A Survey on XR-Based Drone Simulation: Technologies, Applications, and Future Directions」(XRベースドドローンシミュレーションに関する調査:テクノロジー、アプリケーション、および将来の方向性)をまとめ、論文は香港拠点の学術出版社、SCIE Publish社が発行するドローンなどの自律システムを扱う国際的な学術ジャーナル「Drones and Autonomous Vehicles」に掲載されている。(論文はこちら)

論文はXRベースのドローンシミュレーションシステムのシステムアーキテクチャ、シミュレーションエンジン、物理モデリング、訓練アプリケーションなどを包括的に調査し、手動操作のマルチロータードローン運用については、VR(仮想現実)とAR(拡張現実)がパイロット訓練やミッションリハーサルでますます重要になっていることを明らかにしている。論文内では、Flightmare、AirSim、DroneSim、Inzpire Mixed Reality UAV Simulator、SimFlight XRなどの具体的なプラットフォームを分析し、研究用、商用トレーニング向けなど設計戦略を整理している。また、ユーザーの没入感、規制との適合性、実機の挙動の再現など課題も提示している。

参考

■SimFlight XRせミナー参加申し込み:申込はこちら

■SimFlight XR (Meta Quest Store)

AUTHER

村山 繁DroneTribune代表兼編集長。2016年8月に産経新聞社が運営するDroneTimesの副編集長を務め、取材、執筆、編集のほか、イベントの企画、講演、司会、オーガナイザーなどを手掛ける。産経新聞がDroneTimesを休止した2019年4月末の翌日である2019年5月1日(「令和」の初日)にドローン専門の新たな情報配信サイトDroneTribuneを創刊し代表兼編集長に就任した。現在、媒体運営、取材、執筆、編集を手掛けながら、企画提案、活字コミュニケーションコンサルティングなども請け負う。慶應義塾大学SFC研究所ドローン社会共創コンソーシアム研究所員、あおもりドローン利活用推進会議顧問など兼務。元産経新聞社副編集長。青森県弘前市生まれ、埼玉県育ち。

村山 繁DroneTribune代表兼編集長。2016年8月に産経新聞社が運営するDroneTimesの副編集長を務め、取材、執筆、編集のほか、イベントの企画、講演、司会、オーガナイザーなどを手掛ける。産経新聞がDroneTimesを休止した2019年4月末の翌日である2019年5月1日(「令和」の初日)にドローン専門の新たな情報配信サイトDroneTribuneを創刊し代表兼編集長に就任した。現在、媒体運営、取材、執筆、編集を手掛けながら、企画提案、活字コミュニケーションコンサルティングなども請け負う。慶應義塾大学SFC研究所ドローン社会共創コンソーシアム研究所員、あおもりドローン利活用推進会議顧問など兼務。元産経新聞社副編集長。青森県弘前市生まれ、埼玉県育ち。